In jeder Sicherheitslage für Sie da:

Eugenio Carlon

Digital Trust

Ihr Unternehmen muss sich mit komplexen Cyber-Attacken, Datendiebstahl und hohen Kosten für die Ausfallsicherheit Ihrer Prozesse und Daten auseinandersetzen? Sie wünschen einen Blick auf Ihr Sicherheitsniveau und möchten potenzielle Sicherheitslücken erkennen und schließen? Unsere Sicherheits- und Datenschutzexperten stehen Ihnen mit unserem ganzheitlichen Cyber-Resilienz-Ansatz zur Seite und beraten Sie hinsichtlich Chancen und Risiken beim Einsatz von KI.

Gehärtete Systeme bieten Ihnen Schutz vor Angriffen, Datendiebstahl und Ausfällen (aufgrund von technischen Lücken)

Der Nachweis von Sicherheitsstandards gegenüber Kunden und Lieferanten kann Ihnen Wettbewerbsvorteile bieten.

Auf Sicherheitsrisiken sensibilisierte Mitarbeitende sind besser gewappnet vor Angriffen aus Ransomware, Phishing, KI und Social-Engineering-Attacken.

Nach einem Angriff mit möglichem Lahmlegen der Systeme sind sie mit den richtigen Konzepten und Vorkehrungen schnell wieder einsatzfähig.

Wir haben den Ernstfall geprobt und anschaulich per fiktivem Phishing-Mail-Versand getestet. Unsere Mitarbeiter*innen konnten hautnah erleben, was ein unbedachter Klick bedeutet. Hendrik Leder, IT-Sicherheitsbeauftragter Fa. APOGEPHA

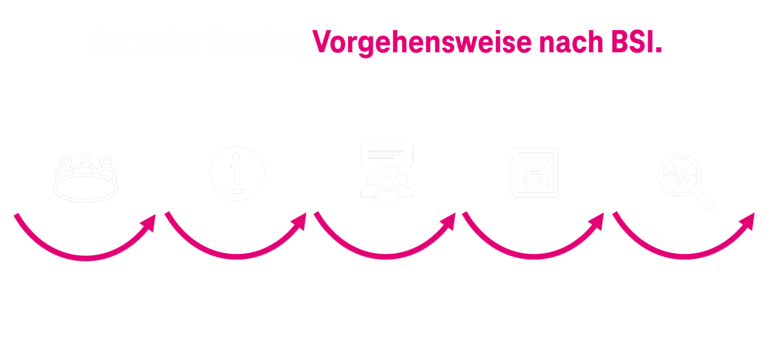

Wir begleiten Sie ganzheitlich mit unserem Cyber-Resilience-Ansatz: Von der Identifikation potenzieller Risiken, über die Schulung Ihrer Mitarbeiter, einem regelmäßigen Penetrations-Check, der Absicherung Ihrer Systeme während eines Angriffs und der schnellen Wiederherstellung Ihrer Systeme nach einem Angriff.

Identify: Gibt es einen Meldeprozess für Sicherheitsrisiken?

Protect: Wird das Personal regelmäßig über die Risiken geschult und sensibilisiert?

Detect & Refine: Lassen sich Schwachstellen mithilfe von Penetrationstests aufdecken?

Respond: Können während eines Angriffes einzelne Systeme gesichert werden?

Recover: Wie erfolgt die Wiederherstellung von angegriffenen Systemen?

Sie haben Fragen zu IT-Sicherheit Ihrer Systeme und Applikationen?

Unser Cyber-Security-AngebotSie interessieren sich für Fragen rund um Datenschutz?

Unser Datenschutz-AngebotSie möchten Ihre Mitarbeitenden für das Thema sensibilisieren?

Unser Schulungs-AngebotKomplexität und Gefährdung im IT-Sicherheitsbereich sind für Sie grundlegende Herausforderungen? Wir sorgen für eine optimale IT-Sicherheit von Systemen und Applikationen durch die Implementierung eines nachhaltigen Securitymanagements wie z.B. nach ISO 27001.

Wir analysieren und bewerten erforderliche interne sowie externe Anforderungen an Ihre IT- und Datensicherheit. Anschließend unterstützen wir Sie hinsichtlich Konzept, Aufbau und Betrieb von IT-Sicherheitsmaßnahmen unter Einbeziehung individueller Technologien.

Mithilfe von Penetrationtests können unsere Experten für Cybersicherheit Angriffe auf Unternehmen simulieren. Dabei finden ähnliche Methoden Anwendung, die auch von Cyberkriminellen genutzt werden. Somit lassen sich Schwachstellen präventiv erkennen, aufdecken und analysieren, um frühzeitig entsprechende Maßnahmen zu treffen und sich für den Ernstfall zu schützen.

Penetrationstest anfragenAls zertifizierter IT-Sicherheitsdienstleister im Geltungsbereich IS-Penetrationstest ist die Telekom MMS zur Durchführung von Sicherheitsanalysen und Schwachstellenerkennungen sowie Penetrationstests qualifiziert.

Wir prüfen Ihre Systeme und Geschäftsprozesse auf die Einhaltung der NIS-2-Richtlinie, identifizieren Handlungsbedarf und begleiten Sie gezielt bei der Umsetzung passender Sicherheitsmaßnahmen – individuell abgestimmt auf Ihre Organisation und regulatorische Anforderungen.

Zum NIS-2-CheckWir prüfen Ihr Unternehmen auf Datenschutzkonformität und beraten Sie zu innovativen Lösungen. Dabei steht eine maßgeschneiderte Datenschutzberatung stets im Fokus unserer Arbeit.

Wir sind von Anfang an dabei und bieten eine entwicklungsbegleitende risikobasierte Datenschutzberatung, um den Grundsatz privacy by design umzusetzen. Bei risikobehafteten Datenverarbeitungen führen wir mit Ihnen eine toolbasierte Datenschutzfolgeabschätzung durch. Im Rahmen neuer Entwicklungen rund um Web3 (Blockchain) und Künstlicher Intelligenz (Gesetz über künstliche Intelligenz bzw. AI Act) beraten wir Sie, um datenschutzrechtliche Aspekte zu beachten.

Aufbau und Integration eines Datenschutzmanagementsystems inkl. Begleitung über Datenschutz Assessments und Datenschutzaudits zur stetigen Verbesserung. Das beinhaltet auch die Erstellung von Datenschutzkonzepten und Richtlinien bis hin zur Stellung eines Datenschutzbeauftragten.

Wir bieten Know How mit Blick auf neue Technologien und beraten Sie rund um den Datenschutz, wenn es um eine Cloud -Strategie geht. Wir haben Experten zu Themen rund um Microsoft und Google, AWS und Sovereign Cloud Solution, Software as a Service (SaaS) und Infrastructure as a Service (IaaS).

Die Verwendung von KI im eigenen Unternehmen oder in der eigenen Software-Entwicklung stellt viele vor Herausforderungen und Fragen, gerade in Bezug auf den europäischen AI Act. Unsere Experten beraten Sie gern zu diesem Thema. In unserem Anforderungsworkshop gehen wir daher auf folgende Themen ein:

Ebenso unterstützen wir Sie bei der Abschätzung von Datenschutz- & Ethikfolgen.

Beratung zu KI-Datenschutz anfragenDie Sensibilisierung der Mitarbeitenden gegenüber Cyberrisiken, Social Engineering und komplexen Angriffen mit künstlicher Intelligenz bedarf grundsätzlich einer Analyse der Struktur, der gelebten Prozesse und des Aufbaus der Organisation. Auf diesen Ergebnissen lässt sich eine Security-Awareness-Kampagne aufbauen und etablieren. Mit zielgruppenspezifischen Trainings, der Bereitstellung von passiven Informationsmaterialien und einer nachhaltigen Kommunikationsstrategie durch den Awareness Manager kann sich eine ganzheitliche Sicherheitsstrategie entwickeln.

Eine ganzheitlich Analyse der gesamten Sicherheitsstruktur, mit dem Schwerpunkt auf den Prozess der Mitarbeitersensibilisierung ermöglicht die Ableitung von gezielten Handlungsempfehlungen und zur Umsetzung gezielter Trainings-Maßnahmen. Hierbei unterstützt der Awareness Koordinator als zentraler Ansprechpartner treibt aktiv deren Weiterentwicklung.

KI ist in aller Munde - auch bei Ihren Mitarbeitenden. Wie könnnen Sie Ihre Mitarbeitenden befähigen KI-Tools sicher und datenschutzkonform anzuwenden? Unser KI-spezifisches Awareness-Training liefert einen Einblick auf rechtliche Rahmenbedingungen sowie technische und organisatorische Maßnahmen. Ebenso werfen wir einen Blick auf die Klassifizierung von Daten und Dokumenten sowie den richtigen Umgang damit. Wir sensibilisieren für Chancen & Risiken beim Einsatz von KI und zeigen anhand von Praxis-Tipps Best Practices beim Prompting und der Verifizierung von KI-generierten Antworten.

Individuelle und zielgruppenspezifische Trainings mit einem hohen Praxisgehalt sind der Schlüssel zum Erfolg. Zusätzlich dazu sollten die Schulungen sowohl beruflich als auch persönliche Aspekte abdecken, um sicherzustellen, dass das Erlernte auch tatsächlich in die Praxis umgesetzt wird. Zusätzlich müssen die unterschiedlichen Lerntypen berücksichtigt werden, sodass ein Mix aus Präsenz- und Remote-Trainings ermöglicht, mit E-Learning-Inhalten umgesetzt und Anspruchsgruppen ganzheitlich sensibilisiert werden können.

Neben der aktiven Sensibilisierung aller Mitarbeiter durch verschiedene Trainingsmethoden, müssen passive Elemente angeboten und etabliert werden. Der wichtige Aspekt ist eine aussagefähige Kommunikationspolitik und die Individualisierung der Inhalte auf die Anforderung der unterschiedlichen Empfängergruppen.

Machen Sie jetzt mit unserem Penetrationtest einen Sicherheitscheck. Ziel unseres Penetrationtests kompakt ist die Analyse des Sicherheitsniveaus Ihrer Systeme und Anwendungen auf vorhandene Schwachstellen aus der Position eines potenziellen Angreifers. Der Fokus dieses Tests liegt auf der Klärung der Frage: „Was ist für einen Angreifer von außen sichtbar?"

Gemeinsam stark

Neben Sicherheit spielen auch Funktionalität, Performance und Nutzerfreundlichkeit eine entscheidene Rolle für zuverlässige digitale Anwendungen.

Mehr erfahrenSteigern Sie die Resilienz Ihrer Anwendungen und Systeme. Lesen Sie mehr dazu im User Guide und orientieren Sie sich an unsere Checkliste

Zur DownloadseiteTelekom Security bei der it-sa 2025

Entdecken Sie am 07.-09. Oktober 2025 auf der it-sa 2025, wie Sie NIS-2-Anforderungen praxisnah und zukunftssicher erfüllen – sichern Sie sich direkt ihren Beratungstermin!

Jetzt Gesprächstermin vereinbaren